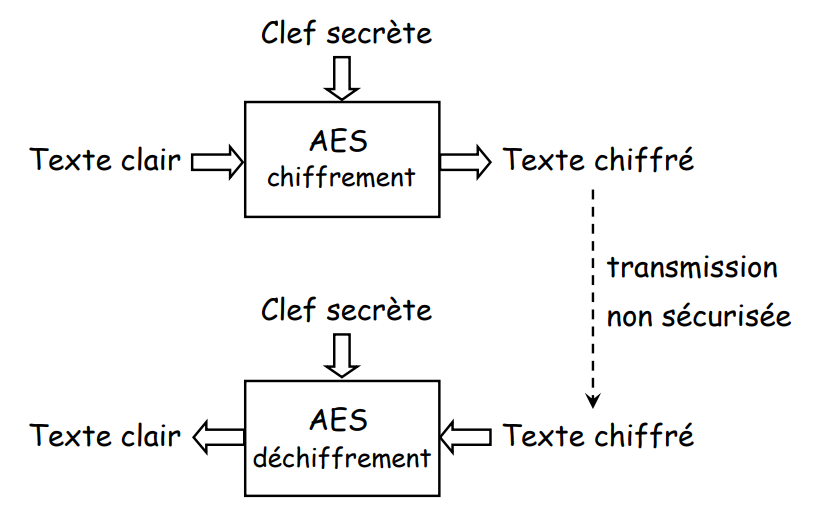

Cryptographie à clé publique Chiffrement Informations sur l'asymétrie Algorithme à clé symétrique, barre oblique, Standard d'encryptage avancé, surface png | PNGEgg

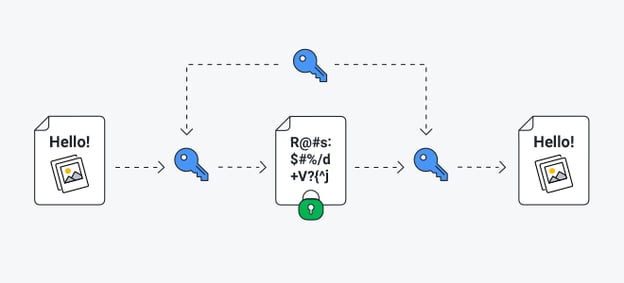

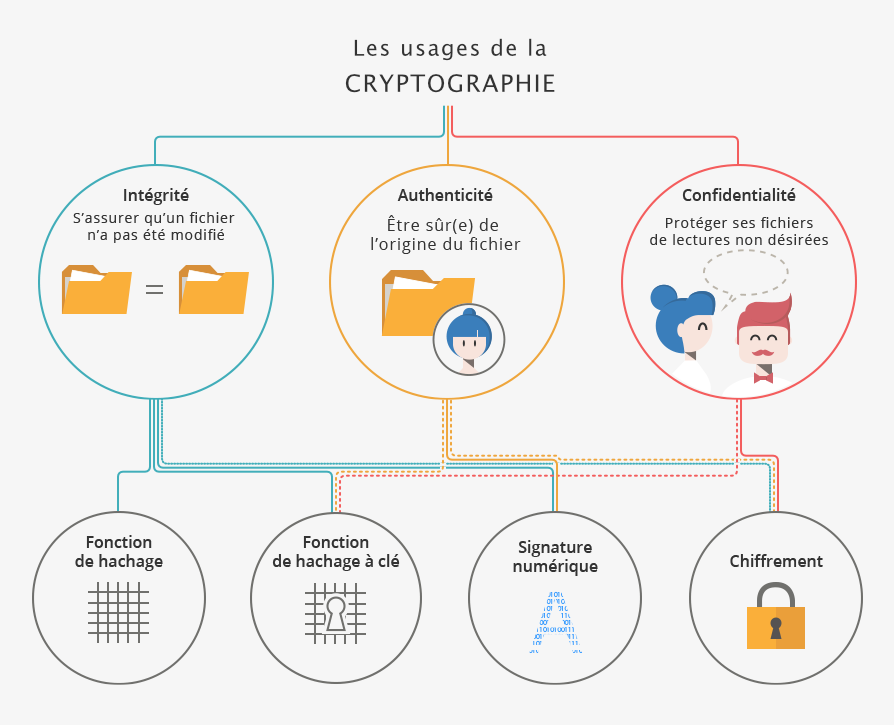

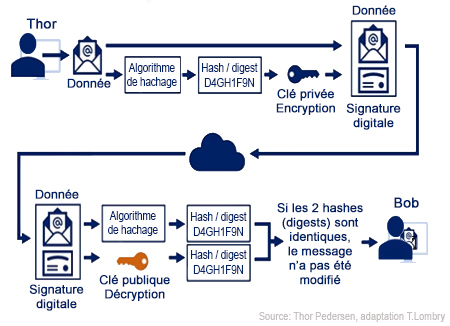

Dis tonton, comment ça fonctionne la sécurité d'un gestionnaire de mots de passe ? — Introduction cryptographique – Carnet de notes

.jpg)